Neuer Tag neues Glück

Aus Sicht unseres Hackers ist der erste Angriff gänzlich missglückt. Sichtlich genervt über seine Niederlage, die Ressourcen des Unternehmens zu kapern, überlegt er sich, wie er sich für diese Abwehr rächen kann.

Im Unternehmen hingegen ist die Lage deutlich entspannter. Das Team hat sich zu einem weiteren Meeting im Meetingraum zusammengefunden, und bespricht den vorhergegangenen Angriff des Hackers. “Wir haben dem Hackerangriff erfolgreich standgehalten“, berichtet der Chef erleichtert. “Die installierte Firewall hat hier ganze Arbeit geleistet“, ergänzt unser Systemadmin. Das ganze Team freut sich unübersehbar. “Weiß man, was der Hacker erreichen wollte? Und sind Kundendaten abhanden gekommen?” kommt es aus der hinteren Reihe gerufen. “Die gute Nachricht zuerst, es sind absolut keine Kundendaten abhanden gekommen! Das können wir sehr sicher sagen”, “Habt ihr noch etwas hinzuzufügen?” fragt er seine Projektleitung und den Senior Entwickler. “In den Log Nachrichten der Firewall war erkennbar, dass der Hacker vermutlich versucht hat, ein Skript in unser Netzwerk einzuschleusen. Das ist dafür bekannt, Ressourcen zu kapern, z.B. für das Minen von Bitcoin. Was genau aber seine Hintergründe für die Nutzung der Ressourcen ist, können wir leider nur raten“, erwidert ihm der Senior Entwickler. Kurze Zeit später macht sich der Rest des Teams wieder an die alltägliche Arbeit.

Zur selben Zeit

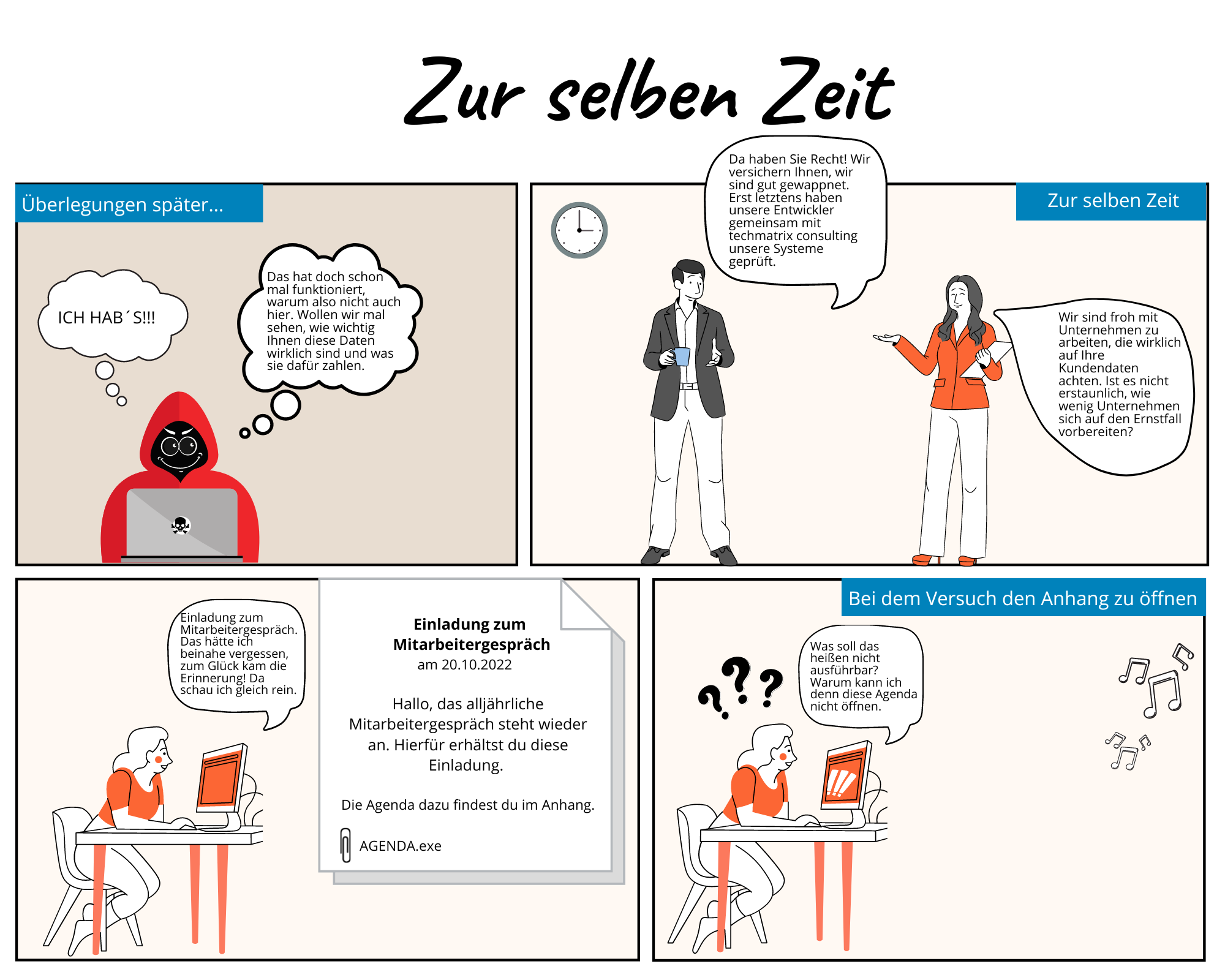

“Ich kann nicht glauben, dass das alles nicht funktioniert hat!“, “das bekommen sie auf jeden Fall wieder zurück!“. Da auch dieser Angriff nicht erfolgreich war, überlegt sich der Hacker erneut, was er nach seinem missglückten Angriff unternehmen kann. “Wenn ich schon nicht an meine Bitcoin komme, brauche ich einen Plan B“, überlegt er sich. Nachdenklich fasst er sich an den Kopf… “ICH HABS! Das hat doch schon mal funktioniert, warum also nicht auch hier. Und immerhin verwalten sie etliche Kundendaten. Wollen wir mal sehen, wie wichtig Ihnen diese Daten wirklich sind und was sie dafür zahlen“.

Unwissend über die Wut des Hackers kümmert sich das Team weiterhin um Kundenaufträge und verliert keinen Gedanken an einen weiteren Angriff.

Die Zeit vergeht....

“Wir sind froh mit einem Unternehmen zusammenzuarbeiten, die wirklich auf die Daten Ihrer Kunden achten. Ist es nicht erstaunlich, wie wenig Unternehmen sich auf den Ernstfall vorbereiten?“, stellt eine langjährige Kundin des Unternehmens fest. “Da haben Sie vollkommen Recht! Wir versichern Ihnen, wir sind gut gewappnet gegen Angriffe. Ihre Daten sind bei uns sicher”, antwortet der Chef. “Das freut uns sehr”, entgegnet sie ihm. “Erst letztens haben unsere Entwickler gemeinsam mit unserem Dienstleister techmatrix consulting unsere Systeme geprüft. Wir sind hier auch im Bereich E-Mail Schutz top aufgestellt. Ein Update war hier dringend nötig!”, fährt er fort. Das Gespräch zwischen unserem Geschäftsführer und einer seiner treuesten Kundinnen verläuft wie üblich. Beide Parteien sind froh, bereits seit einigen Jahren problemfrei miteinander zu arbeiten. Was sich allerdings viele Unternehmen nicht direkt bewusst sind, ist, dass sich nicht nur die IT-Sicherheit in Unternehmen weiterentwickelt sondern auch Hacker, die dagegen ankämpfen. So auch unser Hacker.

“Eine einfache E-Mail sollte mich ganz leicht in das Netzwerk bringen. An wen könnte ich diese denn schicken? Die Homepage hilft mir bestimmt weiter”. Der Hacker stöbert etwas auf der Website des Unternehmens und wird schnell fündig! “Na, das ist ja leichter als gedacht. Verschicken wir doch einfach mal eine E-Mail an die Verwaltung”. Kurze Zeit später ist die E-Mail mit dem schadhaften Anhang vorbereitet. Der Text dazu klingt sehr plausibel. BETREFF: Mitarbeitergespräch am 20.10.2022. In der E-Mail zu finden sind die Daten für das nächste Mitarbeitergespräch mit dem Hinweis “Die Agenda dazu findest du im Anhang”. SENDEN. “Für mich heißt das jetzt warten, bis die nette Dame am Empfang meine E-Mail öffnet und mich ins Unternehmensnetzwerk lässt”, freut sich der Hacker.

In der Zwischenzeit im Büro

“Einladung zum Mitarbeitergespräch am 20.10.2022. Das hätte ich ja beinahe vergessen, zum Glück kam die Erinnerung”, denkt sich unsere Sekretärin. Ohne sich dabei etwas zu denken, öffnet sie die E-Mail und liest “Alle Infos zum Mitarbeitergespräch findest du in der Agenda im Anhang”. “Komisch ist diese Mail ja doch. Ohne Ansprache und mit Anhang? Eine Agenda gab es doch noch nie so richtig. Diese Datei endet auch auf .exe, wenn es doch nur eine Agenda ist, verstehe ich diese Endung nicht ganz”, wundert sie sich. Bei dem Versuch den E-Mail-Anhang mit der Agenda zum Mitarbeitergespräch zu öffnen stoßt sie auf die nächste Kuriosität. In der unteren rechten Ecke Ihres Bildschirmes erscheint folgende Meldung: NICHT AUSFÜHRBAR “Was soll das heißen nicht ausführbar? Warum kann ich denn diese Agenda nicht öffnen”, frägt sie sich sichtlich überrascht. Trotz mehrmaligem Versuch, den Anhang zu öffnen scheitert sie. “Etwas blockiert diesen Anhang und ich weiß einfach nicht, was es ist”, schwirrt ihr im Kopf herum. Im Hintergrund wird ein leises Pfeifen hörbar.

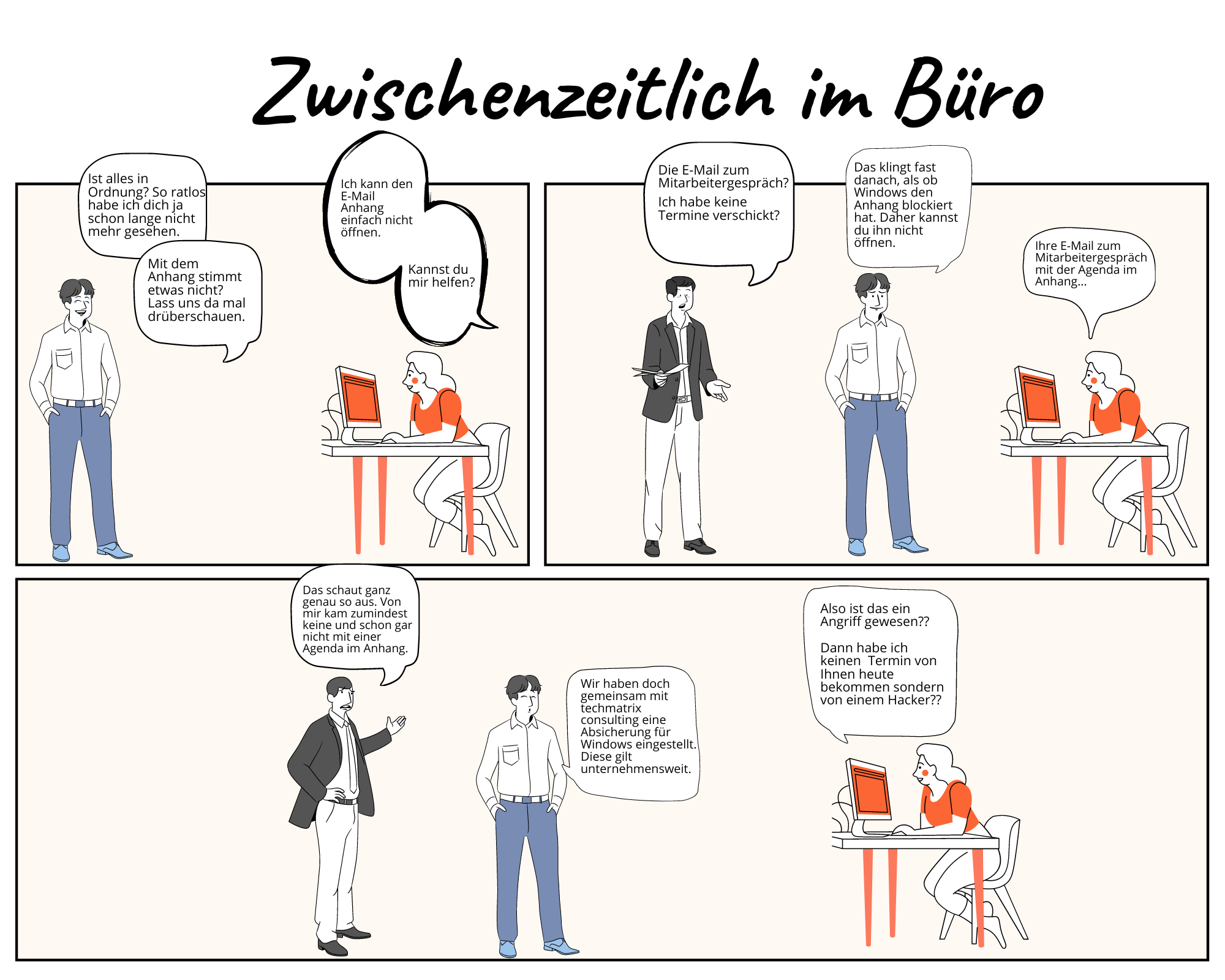

Kurze Zeit später ist auch unser System Admin in der Nähe und bemerkt die sichtlich verwunderte Sekretärin. “Ist alles in Ordnung? So ratlos habe ich dich ja schon lange nicht mehr gesehen”, fragt er etwas amüsiert. “Ich weiß nicht ganz was los ist. Der Anhang aus meiner E-Mail lässt sich einfach nicht öffnen. Kannst du mir weiterhelfen?”, bittet sie den System Admin. Er ist ebenfalls verwundert “mit dem Anhang stimmt etwas nicht? Lass uns da mal gemeinsam drüberschauen.” In der Zwischenzeit hat auch unser Chef die Gruppe am Empfang ergänzt und fragt verwundert, was denn hier los ist. “Ihre E-Mail zum Mitarbeitergespräch mit der Agenda im Anhang”, fängt die Sekretärin direkt an. “Die E-Mail zum Mitarbeitergespräch?”, unterbricht er sie, “Ich habe keine Termine verschickt”. “Das klingt fast danach, als ob Windows die E-Mail bzw. den Anhang vorsichtshalber geblockt hat und du daher auch den Anhang nicht öffnen kannst bzw. nicht öffnen solltest”, erklärt der System Admin dem Rest der Gruppe. “Wir haben doch gemeinsam mit techmatrix consulting beschlossen, eine Absicherung für Windows einzustellen”, geht er weiter darauf ein. “Das ist unternehmensweit eingestellt, damit keine Daten aus E-Mails direkt ausgeführt werden können”. “Also ist das ein Angriff gewesen?”, unterbricht die Sekretärin schockiert. “Dann habe ich keinen Termin von Ihnen heute Morgen bekommen, sondern von einem Hacker?”, frägt sie Ihren Chef. “Das schaut ganz genau so aus. Von mir kam zumindest keine E-Mail und schon gar nicht mit einer Agenda im Anhang”, erklärt er sich. “Und wie geht es jetzt weiter?”, wirft der Chef vorsichtig ein. “Wir können schon mal durchatmen. Es ist nichts mit unseren Systemen oder Daten passiert. Unsere Absicherung ist immer auf dem neuesten Stand und hat die Schadsoftware frühzeitig erkannt und geblockt. Diese E-Mail wird direkt gelöscht, somit ist auch kein Hacker in unserem System”, “wir sollten aber regelmäßig auch unsere Mitarbeiter aufklären, was heute passiert ist, damit die Aufmerksamkeit zu infizierten E-Mails steigt und nicht einfach Anhänge geöffnet werden”, schlägt ihm der System Admin vor.

“Das hört sich doch nach einer guten Idee an. Das nehme ich auf jeden Fall mit in die nächste Teamrunde”, antwortet ihm der Chef beruhigt.

Zur selben Zeit

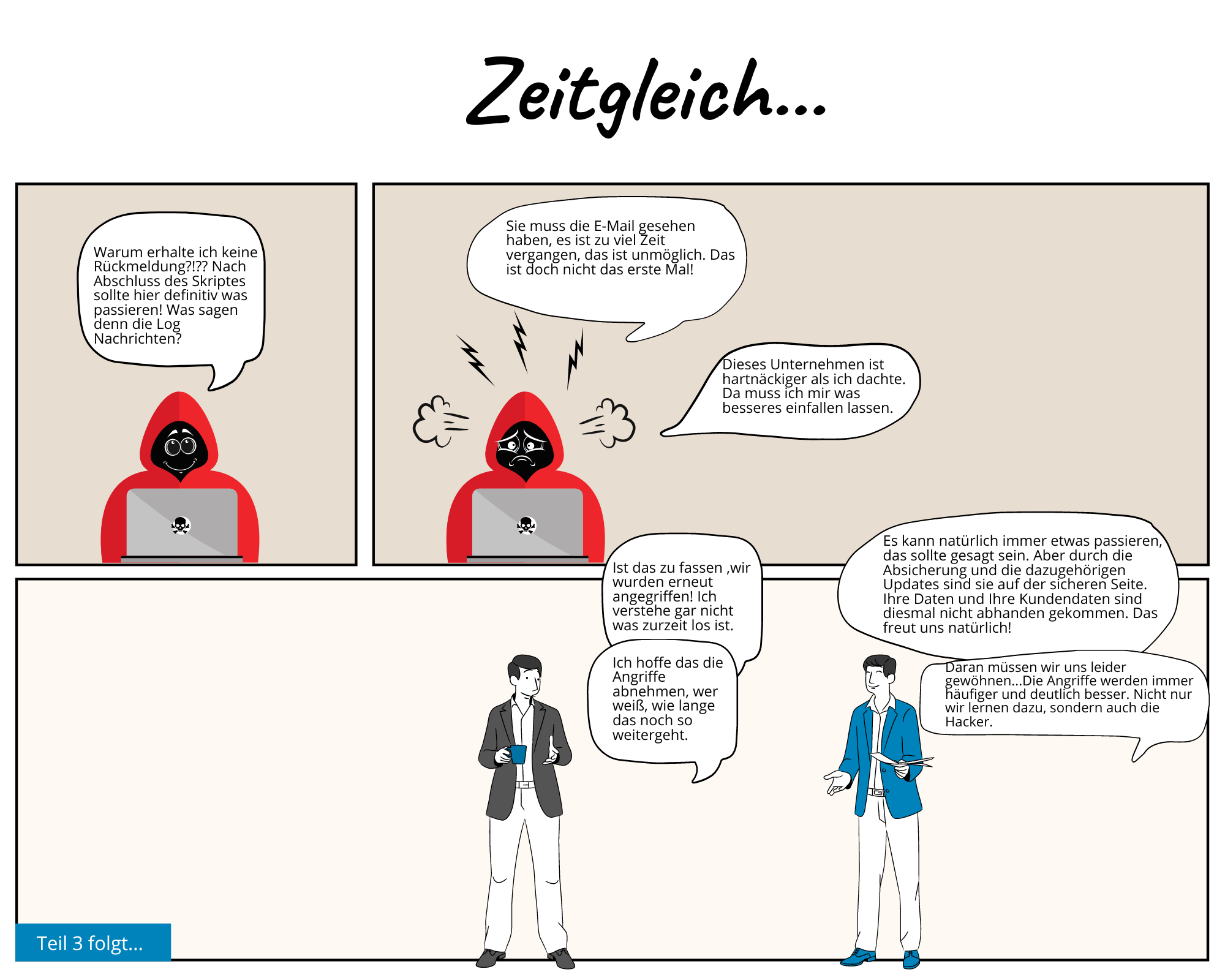

Voller Vorfreude wartet der Hacker auf die Nachricht, dass alles wie geplant abgelaufen ist. Nach einer gewissen Zeit ohne eine positive Rückmeldung kommen ihm die ersten Zweifel. “Warum passiert hier nichts”, fragt er sich. “Sie muss die E-Mail gesehen haben, es ist zu viel Zeit vergangen, das ist unmöglich”, ärgert der Hacker sich. Nach Abschluss des Skriptes sollte hier definitiv etwas passieren. “Das ist doch nicht das erste Mal!” Irgendetwas muss meinen Angriff erkannt und abgeblockt haben, noch bevor der Anhang ausgeführt wurde”, muss er voller Wut feststellen. “Dieses Unternehmen ist hartnäckiger als ich dachte. Da müssen wertvolle Daten liegen”, wundert er sich. “Da muss ich mir was besseres einfallen lassen. Dieses Mal haben sie noch Glück gehabt”.

Rückmeldung an techmatrix consulting GmbH

“Ist das zu fassen, wir wurden erneut angegriffen. Ich verstehe gar nicht, was zurzeit los ist”, berichtet der Chef seinem Kontakt bei techmatrix consulting. “Es kann natürlich immer etwas passieren, das sollte gesagt werden. Aber dadurch, dass Sie die Absicherung für Windows auf dem neuesten Stand halten und regelmäßig die Updates wie besprochen durchführen, sind Sie auf der sicheren Seite”, entgegnet ihm der Ansprechpartner. “Ihre Daten und die Ihrer Kunden sind auch diesmal nicht abhanden gekommen. Das freut uns natürlich genauso wie Sie auch”, ergänzt er. “Ich hoffe wirklich, dass die Angriffe abnehmen, wer weiß, wie lange das noch so weitergeht. Die Zeiten haben sich einfach geändert, es passiert immer wieder ein Angriff”, erzählt er ihm deutlich erschöpft vom heutigen Tag. “Das ist leider wahr. Daran müssen wir uns leider gewöhnen. Die Angriffe werden immer häufiger und deutlich besser werden. Nicht nur wir lernen dazu, sondern auch die Hacker”, erzählt die Geschäftsführung von techmatrix consultig.