7:00 Uhr Montag Morgen

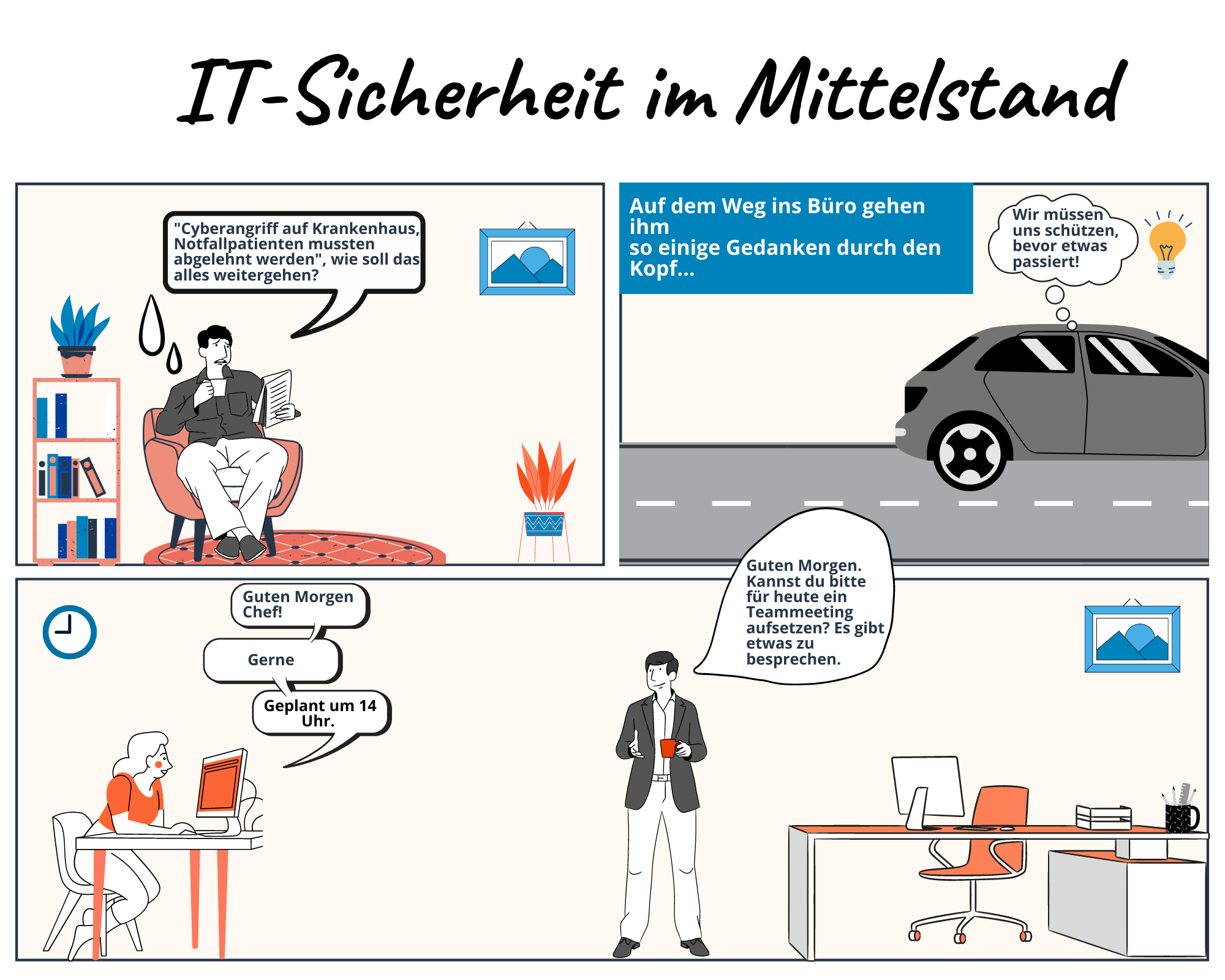

Der Montag Morgen startet wie gewöhnlich mit einer Tasse Kaffe und der morgendlichen Zeitung. Auch heute werden die aktuellsten Nachrichten durchgeschaut.

Wöchentlich muss unser Chef voller Bedauern feststellen, dass Cyberattacken fast schon zum Alltag gehören. Auch fallen nicht mehr nur Konzerne Hackern zum Opfer, vielmehr ist es der Mittelstand, der in den Fokus von Cyberattacken gerät.

Die nächste Seite mit der Überschrift „Cyberangriff auf Krankenhaus, Notfallpatienten mussten abgelehnt werden“ verschafft ihm ein mulmiges Gefühl. „Wie soll das alles weitergehen?„, fragt er sich bestürzt. Ihm läuft es ganz kalt den Rücken runter, bei dem Gedanken, dass auch er die Verantwortung für ein mittelständisches Unternehmen trägt.

Kurze Zeit später macht er sich auf den Weg ins Büro, schließlich hat auch er ein Unternehmen zu leiten und ist schon spät dran.

Auf dem Weg gehen ihm so einige Gedanken durch den Kopf.

Diese negativen Schlagzeilen hinsichtlich der Cyberbedrohungslage gehen ihm einfach nicht aus dem Kopf.

Er muss ständig daran denken, welche Konsequenzen ein Angriff auf sein Unternehmen haben könnte und er ist sich sicher „Wir müssen uns schützen, bevor etwas passiert!„.

09:00 Uhr im Büro

„Guten Morgen Chef“ begrüßt ihn seine Sekräterin mit einem breiten Lächeln im Gesicht.

„Guten Morgen, kannst du bitte für heute ein Teammeeting aufsetzen? Es gibt etwas zu besprechen„, entgegnet er ihr.

„Gerne, geplant um 14 Uhr“ antwortet sie.

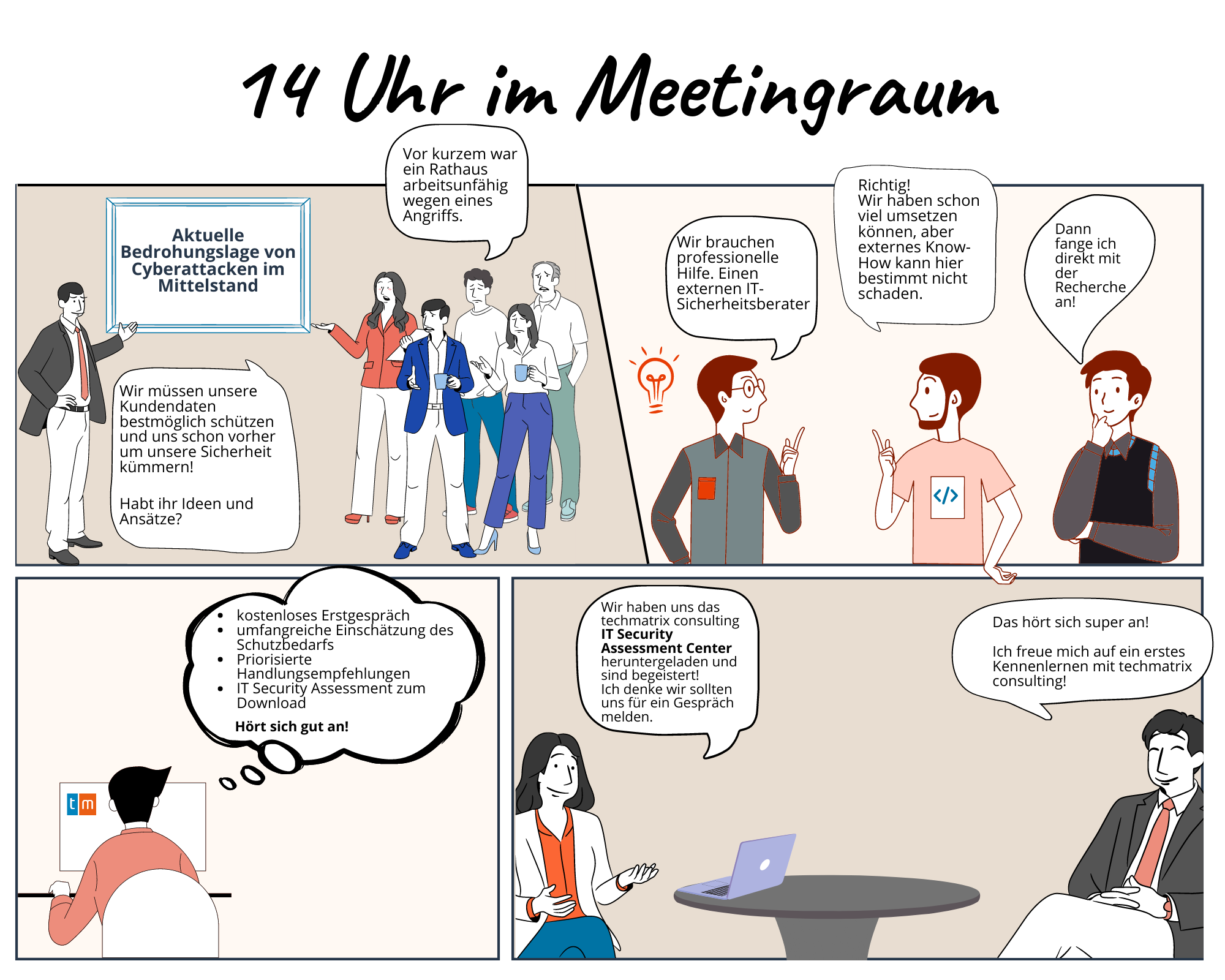

14:00 Uhr im Meetingraum

Bereits bevor das Team im Raum erscheint, schreibt er mit einem schwarzen Stift auf das Whiteboard „Aktuelle Bedrohungslage von Cyberattacken im Mittelstand„.

Nach und nach trudelt das Team ein. Gespannt und teilweise auch verwirrt schauen alle auf das Whiteboard.

Vor versammelter Mannschaft berichtet der Chef von seinen neusten Überlegungen und sagt „Wir müssen unsere Kundendaten bestmöglich schützen und uns schon vorher um unsere Sicherheit kümmern!„.

Ein Kollege greift das Thema direkt mit auf und vermerkt energisch „Vor kurzem war ein Rathaus arbeitsunfähig wegen eines Angriffs. Ist das zu fassen?“

Der Rest des Teams schaut sich besorgt um und fängt an zu grübeln. Die aktuelle Bedrohungslage von Cyberattacken ist allen Anwesenden bewusst.

Die Aussage des Kollegen lässt auch den Chef nicht kalt und er möchte von seinem Team wissen „Habt ihr Ideen und Ansätze, wie wir uns gegen Cyberattacken schützen können?„. Mit dieser Frage im Gepäck beendet er das Meeting und wartet optimistisch auf die ersten Vorschläge seines Teams.

Die Suche nach der idealen Lösung geht in die nächste Runde.

Berater, Entwickler und der neue Werkstudent setzen sich zusammen und kommen schon nach kurzer Zeit ins Gespräch.

„Fast täglich gibt es Schlagzeilen von neuen Angriffen, besonders auf Unternehmen unserer Größe„, fängt einer der Unternehmensberater an. „Wir müssen unsere Kundendaten und unser Unternehmen schützen.“

„Das ist die oberste Priorität meiner Meinung nach„, entgegnet ihm einer der Senior Entwickler. „Auch ist das eine sehr verantwortungsvolle Aufgabe, bei der eine externe Sicht gar nicht so schlecht wäre.„

Der Berater bringt die folgende Anmerkung in die Runde „Wir brauchen professionelle Hilfe. Einen externen IT-Sicherheitsberater. Jemand, der sich auf genau dieses Thema spezialisiert hat und einen neutralen Blick liefert.“

„Richtig! Wir selbst haben schon viel zur Absicherung unserer Systeme leisten können, aber externes Know-How kann hier bestimmt nicht schaden„, stimmt ihm auch der Senior Entwickler zu.

„Dann fange ich gleich mal mit der Recherche an! IT-Sicherheitsberater gibt es viele, da sollten wir uns einen genaueren Überblick verschaffen. Ich melde mich!„, bringt sich der neue Werkstudent direkt mit ein.

Während der Recherche

Kostenloses Erstgespräch, Einschätzung des Schutzbedarfs, Handlungsempfehlungen,…

„IT Security Assessment Center, kostenlos zum Download„, das hört sich doch gut an! Dann können wir uns zumindest schon vorab eine Übersicht über die Vorgehensweise verschaffen“.

Zufrieden mit seinem Suchergebnis macht er sich auf den Weg zum Team, um ihnen seine Idee vorzustellen.

Nach einer intensiven Entscheidungsfindung ist sich das Team einig! Unsere Unterstützung soll techmatrix consultig werden!

Mit dieser Entscheidung macht sich eine weitere Beraterin des Unternehmens, gewappnet mit Ihrem Laptop auf den Weg ins Chef Büro.

„Wir sind uns im Team einig, techmatrix consulting ist unserer Meinung nach der ideale Partner. Wir haben uns auch schon deren IT-Security Assessment Center heruntergeladen und sind begeistert!

Wir sollten uns für ein Gespräch bei techmatrix consutling melden.„

Der Chef ist sichtlich zufrieden mit dieser schnellen, positiven Rückmeldung.

„Das hört sich doch super an„, sagt er. „Ich danke euch für eurer schnelles Feedback, damit habe ich gar nicht gerechnet.„

„Dann freue ich mich auf ein erstes Kennenlernen mit techmatrix consulting.„

Kurze Zeit später ist es soweit...das erste Kennenlernen

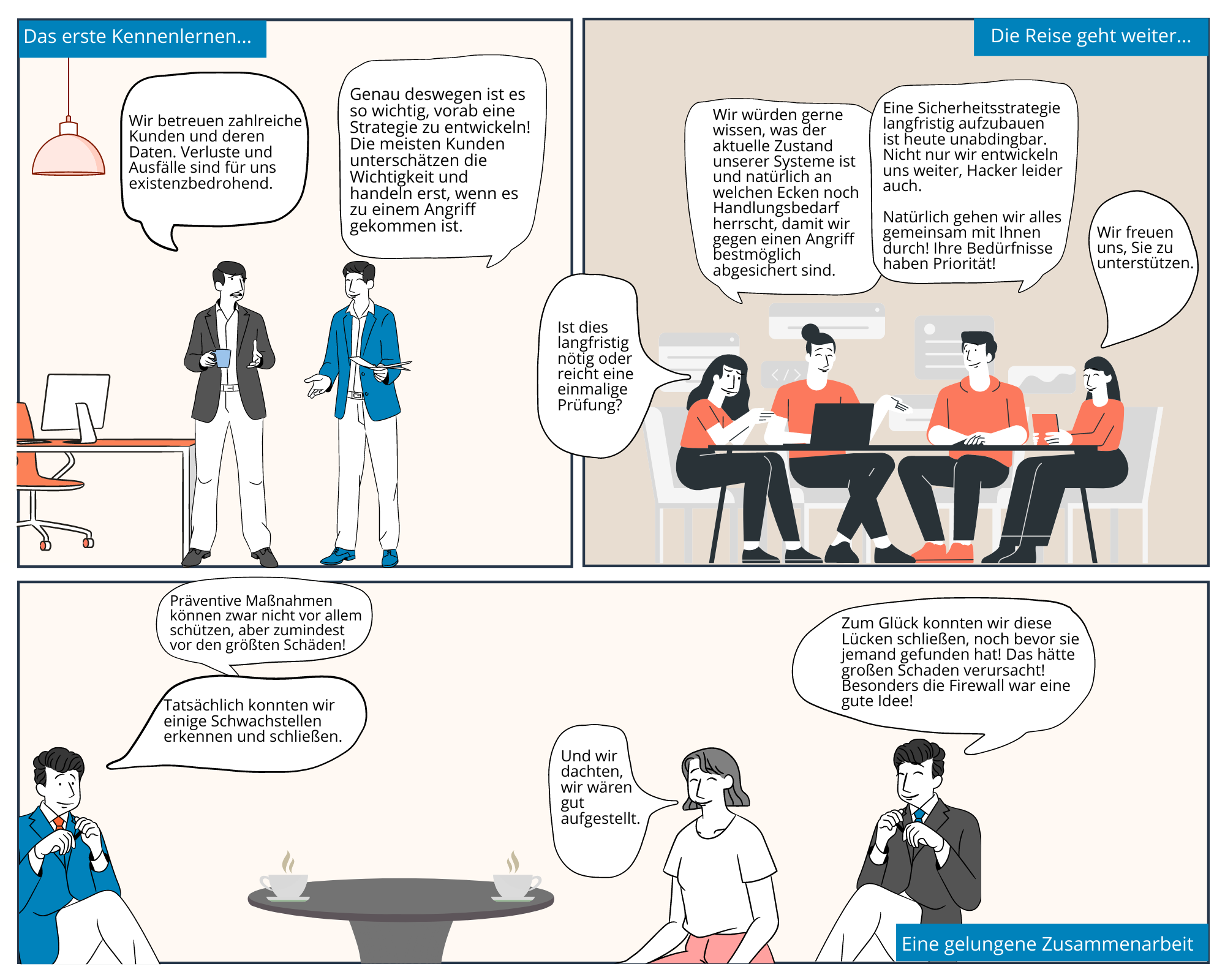

Die Zeit vergeht schneller als gedacht und in wenigen Tagen haben sich die Geschäftsführung von techmatrix consulting sowie unser Unternehmenschef für ein Treffen im Unternehmen zusammengefunden.

Bei einer Tasse Kaffee kommen die beiden Herren relativ zügig zum Thema.

„Wir betreuen zahlreiche Kunden und verwalten deren Daten. Die Verluste dieser Daten oder gar Ausfälle unserer Systeme können für uns existenzbedrohend sein„, entgegnet der Chef.

„Das verstehen wir vollkommen„, erwidert techmatrix consulting, „genau deswegen ist es so wichtig, vorab eine Strategie zu entwickeln! Die meisten Kunden unterschätzen die Wichtigkeit und handeln erst, wenn es zu einem Angriff gekommen ist„.

Zeitgleich...

Zur selben Zeit machen sich die Berater von techmatrix consulting und die Verantwortlichen seitens des Unternehmens an die Beantwortung der ersten Fragen.

„Wie läuft es grundsätzlich ab? Also ist dies eine einmalige Prüfung oder ist es besser langfristig zu handeln?“ wirft unsere Beraterin ein.

„Prinzipiell würden wir gerne wissen, was der aktuelle Zustand unserer Systeme ist und natürlich, an welchen Ecken noch Handlungsbedarf herrscht. Wir möchten bestmöglich gegen einen Angriff abgesichert sein!„, setzt unser Senior Entwickler fort.

„Wir haben bereits nach bestem Gewissen zur Sicherung unserer Systeme vorgesorgt, eine externe Sicht dazu kann aber nicht schaden„, ergänzt er.

Die Beraterin von techmatrix consulting geht Schritt für Schritt auf die Fragen des Unternehmens ein, und erklärt „Heutzutage ist der langfristige Aufbau und die Planung einer Sicherheitsstrategie unabdingbar. Hacker entwickeln sich leider genauso schnell weiter wie wir auch. Bei uns haben Ihre Bedürfnisse höchste Priorität, daher gehen wir auch alle Schritte gemeinsam mit Ihnen durch“. Eine weitere Beraterin von techmatrix consulting stimmt Ihrer Kollegin zu und erwidert „Wir freuen uns darauf, Ihr Unternehmen bestmöglich gegen Angriffe vorzubereiten„.

In den folgenden Tagen:

Nach und nach wird ein Fahrplan aufgestellt und die Sicherheitsmaßnahmen umgesetzt. Diese orientieren sich nach der Dringlichkeit und dem entsprechenden Schutzbedarf.

Im Anschluss an die Umsetzung findet ein weiteres Mal ein Meeting zwischen dem Geschäftsführer des Unternehmens, der Geschäftsleitung von techmatrix consulting und der Projektleitung statt.

Der Geschäftsführer von techmatrix consulting erläutert im Anschlussgespräch „Präventive Maßnahmen können zwar nicht vor allem schützen, aber zumindest sind wir vor den größten Schäden sicher„, „und tatsächlich konnten wir durch Ihre Beratung und Empfehlungen einige Schwachstellen in Ihren Systemen erkennen und erfolgreich schließen„.

Das Unternehmen freut sich sichtlich! Die Projektverantwortliche antwortet, „wir dachten, wir wären schon gut aufgestellt. Ein Blick von außen kann nie schaden„. Dem stimmt die Unternehmensleitung uneingeschränkt zu und sagt erleichtert „zum Glück konnten wir diese Lücken schließen, noch bevor sie jemand gefunden hat! Das hätte großen Schaden verursachen können. Besonders die Empfehlung zur Firewall fand ich eine gute Idee. Vielen Dank nochmal!„.

Tage und Wochen vergehen...

Regelmäßig die Systeme zu kontrollieren, gehört schon seit langer Zeit zum Ablauf unseres Systemadmins. Bisher lief dies auch ohne große Probleme und Auffälligkeiten ab, bis heute!

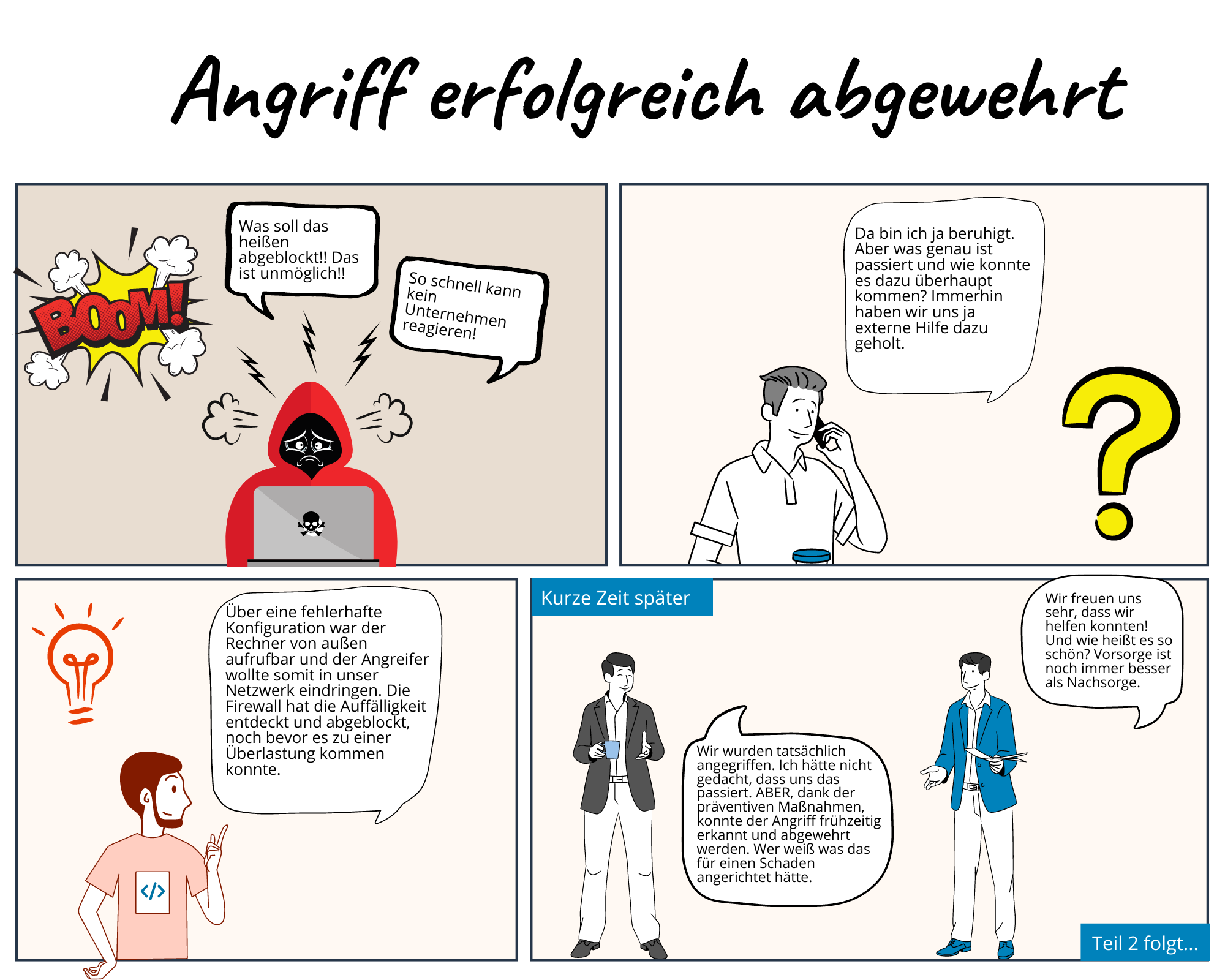

„Was ist das denn?“, fragt er sich verwundert „jemand versucht sich vermehrt anzumelden, ohne Erfolg bisher aber immer von der selben IP-Adresse„. Überrascht muss er daraufhin feststellen „DAS IST EIN ANGRIFF!„.

Zur selben Zeit, an einem unbekannten Ort versucht sich ein unbekannter Hacker in das Unternehmenssystem zu hacken. Voller Zuversicht und mit bösen Absichten schwirren folgende Gedanken bei ihm herum „So lange kann das Unternehmen bestimmt nicht standhalten„, „Brute Force kann doch jedes Passwort knacken, das hat bisher doch auch funktioniert! So komplex können die Passwörter ja wohl nicht sein„.

RING! RING! Das Telefon klingelt ununterbrochen. Auf dem Bildschirm erkennbar – CHEF RUFT AN.

„Ich habe eine Meldung erhalten. Etwas zu einer ungewöhnlich hohen Auslastung. Was ist da los???!?“ kommt es unserem Systemadmin panisch aus der Leitung entgegen.

Der Hacker ist sich in diesem Moment ziemlich sicher, bald seine benötigten Ressourcen zum minen von Kryptowährung zu erreichen.

„Hallo Chef! Es ist alles in Ordnung, beruhigen Sie sich. Die Firewall hat den Angriff frühzeitig erkennen können und die Anfragen bereits blockiert„, erwidert unser Systemadmin, „das hätte aber auch gewaltig schief gehen können ohne Absicherung„.

„NEIN NEIN NEIN!!!! Was soll das heißen abgeblockt! Das ist unmöglich„, niemand kann so schnell reagieren“ ärgert sich der Hacker. Der Versuch in das Unternehmensnetzwerk einzudringen wurde abgeblockt. Die Nutzung der Ressourcen ist somit nicht möglich. Und keine Ressourcen bedeutet kein minen von Kryptowährung mehr.

Sichtlich beruhigt entgegnet der Unternehmensleiter seinem Mitarbeiter am Telefon „da bin ich ja beruhigt. Aber was ist genau passiert und wie konnte es überhaupt dazu kommen? Ich meine wir haben uns ja genau hierfür externe Hilfte geholt?„

Unser Systemadmin hat den Fehler gemeinsam mit einem Senior Entwickler schnell gefunden. „Über eine fehlerhafte Konfiguration unsererseits, war der Rechner von außen erreichbar. Daher wollte auch der Hacker diese Chance nutzen, eindringen und so unsere Ressourcen nutzen. Die eingebaute Firewall, wofür wir uns gemeinsam mit techmatrix consulting entschieden haben, hat die Auffälligkeit schnell erkannt und abgeblockt, noch bevor es zu einem Einbruch und somit zu einem Schaden kommen konnte“ erklärt er dem Geschäftsführer. „Da können wir uns glücklich schätzen“ ergänzt er, noch bevor das Gespräch vorbei ist.

Der Chef ist offensichtlich erleichtert und möchte nochmals mit den Verantwortlichen von techmatrix consulting Rücksprache halten.

Beim nächsten Treffen berichtet er von dem Zwischenfall mit den Worten „Wir wurden tatsächlich angegriffen. Ich hätte nicht gedacht, dass uns das wirklich passiert, aber durch die präventiven Maßnahmen konnten wir uns und unsere Systeme frühzeitig schützen. Ich möchte mir nicht ausmalen, was hätte passieren können„.

Zufrieden mit der Arbeit seines Teams entgegnet ihm die Geschäftsführung von techmatrix „Wir freuen uns sehr, dass wir helfen konnten! Wie in der Medizin gilt auch hier, Vorsorge ist noch immer besser als Nachsorge„.